兵临城下公开课丨基于攻击情报,如何让“非法外联”无处藏身

【兵临城下】系列公开课是盛邦安全基于多年攻防实战经验,针对重保及攻防演习等场景而推出的系列直播活动,将从资产暴露面梳理、攻击面管理、脆弱性自查、安全防线加固、协同联动防御以及攻击溯源、应急响应等全流程进行梳。

本期公开课的主题是“基于攻击情报,如何让非法外联无处藏身”以下实录文字供大家参考。

大家好,我是来自盛邦安全大数据产品线的张耀,今天我要跟大家分享的是攻防演习100个问题中的一个,基于攻击情报的非法外联检测。

首先我们来看一下2022年上半年发生的一些重大的网络安全事件。

第一,“BlackMoon”僵尸网络,短短一个月内控制境内的IP规模已经达到100万,日上线肉鸡数量最高达21万,给我们的网络安全带来了巨大的威胁,受攻击前三的,按省份统计依次是广东、河南和江苏。第二,国家计算机病毒应急处理中心披露了美国国家安全局的网络间谍木马“NOPEN”,它是美国国家安全局接入技术行动处对外攻击所使用的主要网络武器之一,通过它可以用来实现对目标的远程控制。第三,英伟达和三星等大型企业相继遭受到了黑客Lapsus$的攻击和勒索,造成了大量的数据泄密,仅三星一家被窃取的文件大小接近190GB,包括部分源代码。第四,沃达丰遭受破坏性攻击,导致葡萄牙大面积断网,影响了超过400万的移动用户,340万的家庭及企业宽带用户。

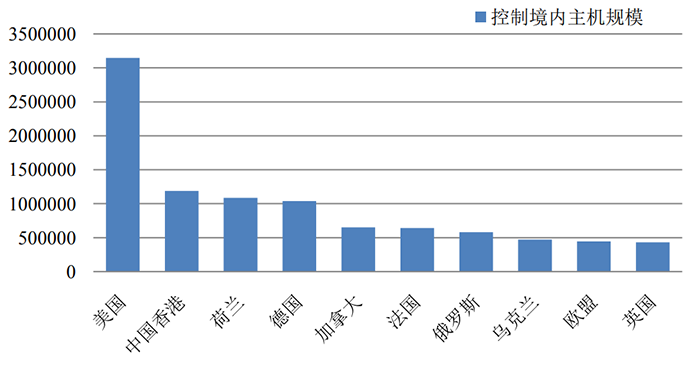

我们接下来看国家计算机病毒应急处理中心的统计数据,第一张图,2021年上半年,我国境内感染计算机恶意程序的主机数量约446万台,同比增长46.8%,位于境外的约4.9万个计算机恶意程序控制我国境内约410万台主机。

注:《2021年上半年我国互联网网络安全监测数据分析报告》

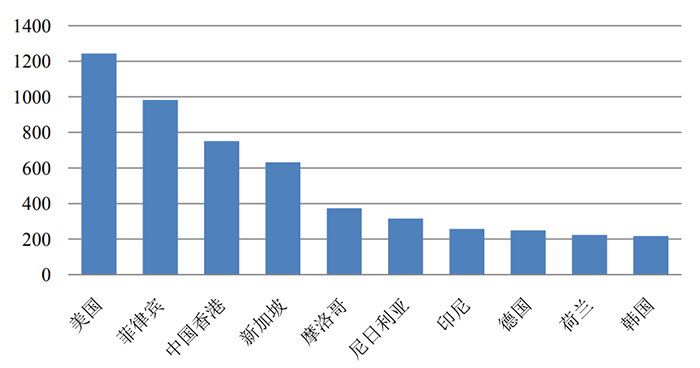

第二张图,2021年上半年,境内外8,289个IP地址对我国境内约1.4万个网站植入后门,其中,有7,867个境外IP地址(占全部IP地址总数的94.9%)对境内约1.3万个网站植入后门。

注:《2021年上半年我国互联网网络安全监测数据分析报告》

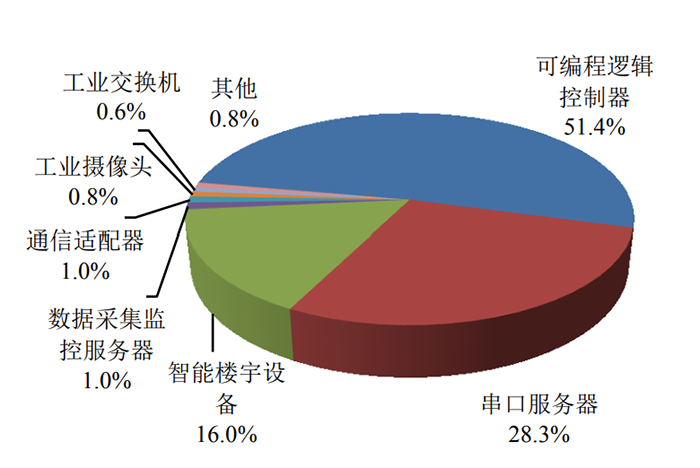

第三张图,存在大量暴露在互联网的工业控制设备和系统,其中,设备类型包括可编程逻辑控制器、串口服务器等,存在高危漏洞的系统涉及煤炭、石油、电力、城市轨道交通等影响国计民生的重点行业。

注:《2021年上半年我国互联网网络安全监测数据分析报告》

我们再来看2022年1月份的统计,境内感染木马或僵尸网络恶意程序的终端数为446万余个;境内被篡改网站数量4,327个,其中被篡改政府网站数量为24个;境内被植入后门的网站数量为1,812个,其中政府网站有2个;针对境内网站的仿冒页面数量为187个;国家信息安全漏洞共享平台(CNVD)收集整理信息系统安全漏洞2,072 个,其中,高危漏洞631个,可被利用来实施远程攻击的漏洞有1,719个。所以我们可以看到这个感染的木马和僵尸程序的IP地址数目,以及境内被植入后门的网站数量都在呈增长态势。而恰恰这些被攻击的主机,它们可能向外发送报文,导致企业的数字资产外泄,甚至成为企业内网横向攻击的一个跳板。所以即使是企业内部的合规资产被攻陷后,如何阻止非法的向外传输数据是我们不得不面对的问题,资产运营期间动态安全防御和上线静态合规检查一样重要。

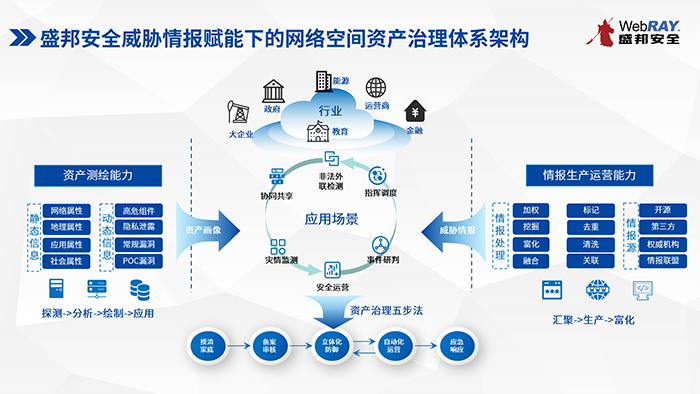

我们来看看盛邦安全威胁情报赋能下的网络空间资产治理方案是如何解决上述问题的,它主要包括两大模块。

第一个是资产测绘能力,包含静态和动态两个方面,静态就是指网络本身的一些属性,如网络属性、地理位置属性、应用属性和社会组织架构属性,动态属性就是会变化的,比如说PoC漏洞,隐私信息泄露,一些高危组件。基于主动和被动的信息探测,再利用一些大数据、AI等手段进行分析,在此基础上绘制一张物理空间和网络空间相映射的地图,然后基于这张地图进行各种应用。

第二个是情报生产运营能力,一方面是丰富情报源,包括开源、第三方权威机构以及情报联盟等,搜集到了这些情报以后再进行处理,包括标记、去重、清洗、关联、加权、挖掘、富化和融合,真正形成可以被利用的有价值的威胁情报。另一方面是资产治理能力,包括Web和IP资产上线之前要进行摸清家底、备案审核、立体化防御、自动化运营和应急响应这样资产治理的五步,基于以上构造众多应用场景,包括灾情监测、安全运营、指挥调度、协同共享等等,助力政府、能源、运营商、金融、教育、大企业等各个行业的网络空间资产治理,我们本次就聚焦在非法外联检测这一个方面。

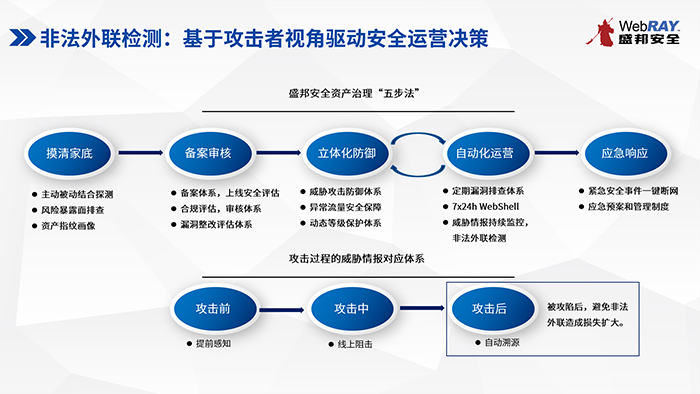

如何基于攻击者的视角,利用资产治理“五步法”驱动日常的安全运营工作?

我们来看具体内容,第一摸清家底,就是主被动探测结合检测风险暴露面并对资产进行画像;第二个是备案审核,包括备案的体系、整个上线的安全评估、合规评估、漏洞整改评估;第三个是立体化防御,包括威胁攻击的防御体系、异常流量的安全保障、还有动态等级保护体系;第四自动化运营,包括定期漏洞排查、7x24h WebShell、威胁情报持续监控、非法外联检测;第五应急响应,就是对于一些紧急的安全事件,能够进行及时的处置,一键断网。

攻击过程的威胁情报体系我们大致可以分为三个方面,第一是从攻击前来说,提前感知到这些攻击可能来了,第二是攻击中怎样进行线上的阻击,第三是攻击后怎样进行自动溯源,如何减少损失。所以我们聚焦的是一个资产被攻陷以后,变成了一个失陷资产,怎样避免它被攻击方利用,从而外联发出大量报文,造成数据资产的泄露。

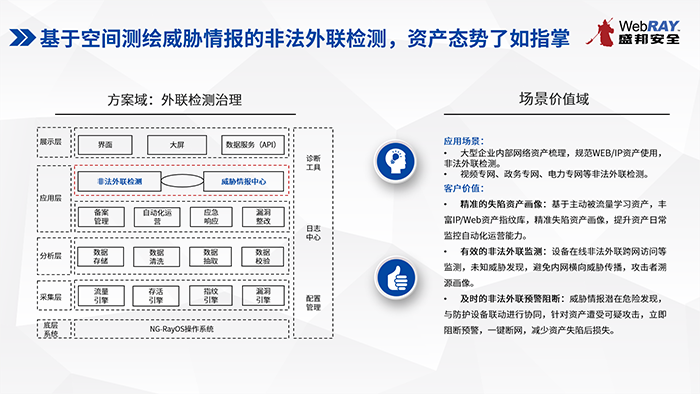

下面我们来看一下基于空间测绘威胁情报的非法外联检测具体方案,最底层是NG-RayOS操作系统,然后是采集层、分析层、应用层和展示层;采集层主要是四大引擎,包括流量引擎、存活引擎、指纹引擎和漏洞引擎;分析层包括数据的存储、清洗、抽取和校验;应用层包括备案管理,自动化运营,应急响应,漏洞整改;在此基础上,检测的非法外联情况可以跟威胁情报中心进行联动,当检测到有非法外联的时候,我们可以看外联URL或者IP,然后跳转到威胁情报中心;最上面是展示层,包括界面、大屏、API数据服务。

这个场景主要是可以针对一些企业内部资产进行梳理,视频专网、电力专网、企业内网、非法外联的检测,它带来的价值,第一精准的实现资产的画像,基于主动被动的流量学习,丰富的指纹库,然后精准的实现资产画像,提升资产日常监控和自动化运营能力;第二有效的非法外联监测,可以针对在线、非法外联、跨网访问等情况进行实时检测,未知威胁能够及时发现,避免内网横向威胁的传播,攻击者溯源和画像;第三及时的非法外联预警阻断,当威胁情报潜在的危险发现的时候,可以和防护设备进行联动,不合规或者非法的资产、可疑的攻击,都可以立即进行阻断,一键断网,可以减少资产失陷后损失。

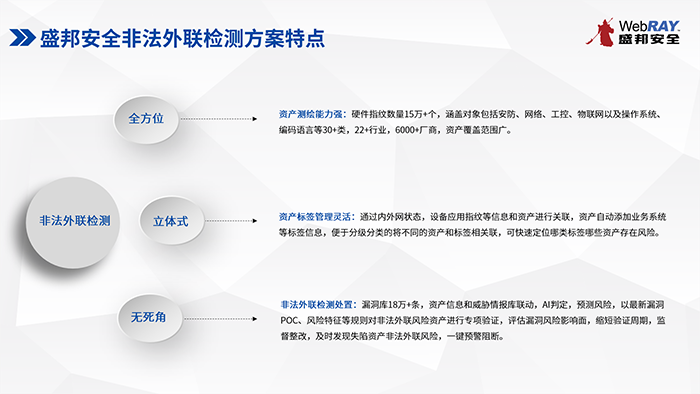

非法外联检测方案特点总结:

第一资产测绘能力强:硬件指纹数量15万+个,涵盖对象包括安防、网络、工控、物联网以及操作系统、编码语言等30+类,22+行业,6000+厂商,资产覆盖范围广。

第二资产标签管理灵活:通过内外网状态,设备应用指纹等信息和资产进行关联,资产自动添加业务系统等标签信息,便于分级分类的将不同的资产和标签相关联,可快速定位哪类标签哪些资产存在风险。

第三非法外联检测处置:漏洞库18万+条,资产信息和威胁情报库联动,AI判定,预测风险,以最新漏洞POC、风险特征等规则对非法外联风险资产进行专项验证,评估漏洞风险影响面,缩短验证周期,监督整改,及时发现失陷资产非法外联风险,一键预警阻断。

这就是我们整个基于威胁情报的非法外联检测阻断详细方案,如果大家对此方案感兴趣,可以关注盛邦安全公众号或者拨打热线电话4006-911-199咨询,我今天的分享就到这,谢谢大家。