威胁情报分析周报(03/18-03/22)

WebRAY安全服务团队定期针对敏感数据泄露、热点资讯、热点技术、热点漏洞、威胁攻击等情况进行跟踪整理与监测分析,本周总体情况如下:

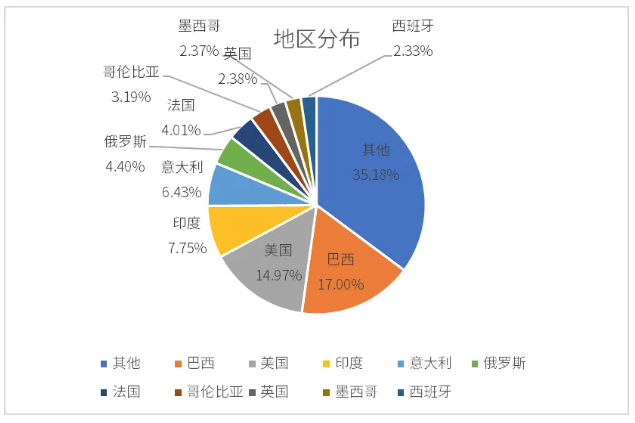

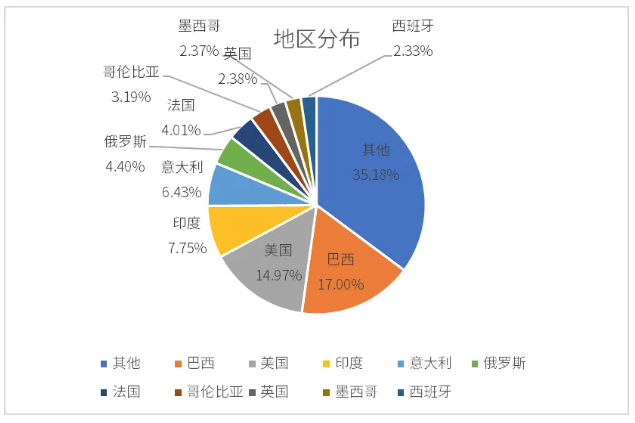

本周内共发现暗网数据贩卖事件256起,同比上周增加88.24%。本周内贩卖数据总量共计164075万条;累计涉及11个主要地区,涉及11种数据分类,数据泄露来源地区分布情况如图1所示。

图1 泄露数据来源地区分布情况

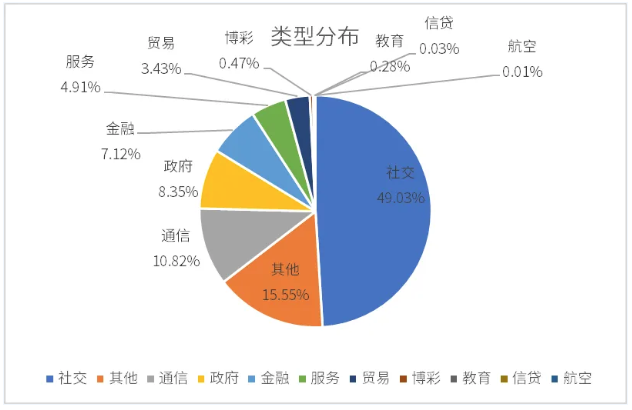

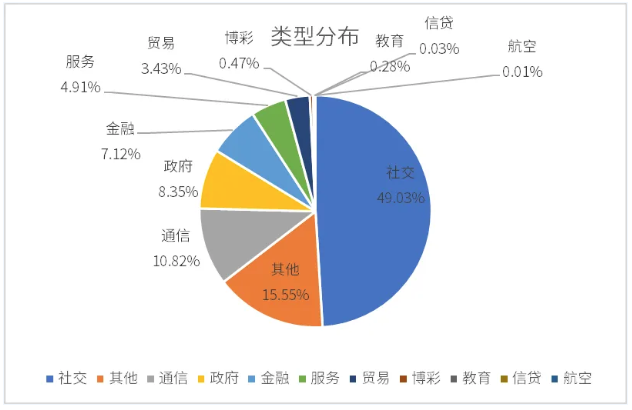

本周内泄露数据涉及社交、通信、政府等多种类型数据,具体占比如图2所示。

图2 泄露信息数据类型占比

近期泄露数据类型中社交占比较多,可能会引发新一轮的社交钓鱼攻击,个人应该提高警惕并关注社交帐号有无异常。本周内出现的安全漏洞以Argo的多个高危漏洞危害程度较大;内部安全运营中心共发现恶意攻击来源IP 9029条,主要涉及扫描防护、漏洞利用、Log4j2攻击等类型。

01.重点数据泄露事件

日本富士通数据泄露

泄露时间:2024-03-18

泄露内容:富士通在其官网发布了一份公告,披露了一起严重的网络安全事件,其系统遭到恶意软件感染,客户的敏感信息可能已泄露。目前尚未收到客户数据被滥用的报告,但也已通知个人信息保护委员会,并正在为受影响的客户准备单独通知。

泄露数据量:未公布

关联行业:制造

地区:日本

Nations Direct Mortgage数据泄露

泄露时间:2024-03-19

泄露内容:总部位于内华达州的贷款机构Nations Direct Mortgage表示,超过83000名客户受到数据泄露事件的影响,该事件泄露了社会安全号码和其他敏感信息。该贷款机构在35个州开展业务,自2007年成立以来已发放了价值数亿美元的抵押贷款。

泄露数据量:8.3万

关联行业:信贷

地区:美国

购物平台Editorialist数据泄露

泄露时间:2024-03-21

泄露内容:奢侈品时尚购物平台Editorialist由于配置不当导致云存储桶数据泄露,存储桶中存放了7000多张客户发票,上面记录了Editorialist.com客户的姓名、地址和购物项目描述。同时还有316个电子表格公开了用户身份、信用卡信息、电子邮件等信息。

泄露数据量:7000

关联行业:购物

地区:美国

欧洲媒体公司MediaWorks数据泄露

泄露时间:2024-03-19

泄露内容:近期,著名媒体公司MediaWorks遭受了网络攻击。此次攻击导致2461180条重要记录遭到泄露,这些记录包含了大量的身份信息(PII),包含全名、地址、手机号码、电子邮件地址、出生日期和其他详细信息,部分样本数据已被公开售卖。

泄露数据量:246万

关联行业:媒体

地区:新西兰

Google Firebase数据泄露

泄露时间:2024-03-19

泄露内容:超过900个Google Firebase网站可能泄露了近1.25亿条用户记录,泄露信息包括重要的银行卡详细信息、账单信息和发票、姓名、电话号码、电子邮件地址和密码等。

泄露数据量:1.25亿

关联行业:IT

地区:美国

02.热点资讯

黑客窃取车迷的银行信息

斯帕大奖赛是一项一级方程式世界锦标赛,在比利时斯塔沃洛的斯帕弗朗科尔尚赛道举行。比赛组织者解释说,官方电子邮件帐户于近日被劫持,随后威胁行为者向车迷发送了钓鱼电子邮件。该邮件中告知收件人,点击嵌入的链接即可领取50欧元的F1大奖赛门票代金券。该链接重定向到一个类似于斯帕大奖赛官方门户的虚假网站,在那里他们被要求提供个人详细信息,包括银行信息。

消息来源:

https://www.bleepingcomputer.com/news/security/spa-grand-prix-email-account-hacked-to-phish-banking-info-from-fans/

美国环保局成立工作组保护水系统免受网络攻击

美国环境保护署(EPA)表示,正在组建一个新的“水务部门网络安全工作组”,以制定应对该国水务部门面临的威胁。美国环保局表示:“除了考虑供水系统普遍存在的网络脆弱性以及某些系统在采用最佳实践时遇到的挑战之外,该工作组在审议中还将以寻求现有协作产品为目标。”饮用水和废水系统是网络攻击的一个有吸引力的目标,因为它们是生命线关键基础设施部门,但往往缺乏严格的网络安全保护资源和技术能力。

消息来源:

https://thehackernews.com/2024/03/us-epa-forms-task-force-to-protect.html

黑客入侵APEX游戏锦标赛是为了好玩

在有数十万日活的免费射击游戏《Apex Legends》的电子竞技锦标赛中,黑客通过游戏入侵了主播电脑并使用作弊手段对玩家进行攻击,在攻击过程中,黑客利用聊天窗口发送了自己的ID,在接受TechCrunch采访时,黑客Destroyer2009表示对此次黑客攻击负责,称他这样做“只是为了好玩”,目的是迫使《Apex Legends》的开发人员修复他所利用的漏洞。该事件迫使总奖金为500万美元的《Apex Legends》全球系列赛的组织者无限期推迟赛事。

消息来源:

https://techcrunch.com/2024/03/20/apex-legends-hacker-said-he-hacked-tournament-games-for-fun/

安全研究人员在Pwn2Own上赢得第二个特斯拉奖

法国安全研究人员团队Synacktiv在发现车辆电子控制单元(ECU)中的零日漏洞后赢得了一辆特斯拉Model 3和20万美元。人们对这个漏洞知之甚少,因为在比赛过程中发现的所有漏洞都会交给相关供应商进行修补;Synacktiv使用整数溢出缺陷来利用具有车辆CAN总线控制功能的Tesla ECU,这是他们在Pwn2Own比赛中赢得的第二辆车。

消息来源:

https://www.infosecurity-magazine.com/news/security-researchers-win-second/

03.热点技术

Evasive Sign1恶意软件活动

过去六个月,一种名为Sign1的恶意软件活动已感染了39000多个网站,导致访问者被重定向或弹出广告。威胁行为者将恶意软件注入WordPress网站上的自定义HTML小部件和合法插件中,以注入恶意Sign1脚本,其可能利用暴力攻击和插件漏洞的组合来获取网站的访问权限。一旦威胁行为者获得访问权限,他们就会使用WordPress自定义HTML小部件,或者更常见的是,安装合法的简单自定义CSS和JS插件来注入恶意JavaScript代码。

消息来源:

https://www.bleepingcomputer.com/news/security/evasive-sign1-malware-campaign-infects-39-000-wordpress-sites/

AndroxGh0st恶意软件窃取云凭证

网络安全研究人员揭示了一种名为AndroxGh0st的工具,该工具用于针对Laravel应用程序并窃取敏感数据。它的工作原理是扫描.env文件并从中提取重要信息,从而显示与AWS和Twilio相关的登录详细信息,它使用各种策略来利用SMTP,例如凭证利用、Webshell部署和漏洞扫描。Androxgh0st首先通过Apache的一个漏洞进入(CVE-2021-41773),此后,再通过利用CVE-2017-9841和CVE-2018-15133等漏洞来执行代码并建立持久控制,从而接管目标系统。

消息来源:

https://thehackernews.com/2024/03/androxgh0st-malware-targets-laravel.html

BunnyLoader恶意软件变体

网络安全研究人员发现了一种名为BunnyLoader的窃密和恶意软件加载程序的更新变体,该变体将其各种功能模块化并使其能够逃避检测。新版本被称为BunnyLoader3.0,由名为Player(Player_Bunny)的开发人员于2024年2月11日发布,重写了数据取窃模块、降低有效负载大小的同时增强了键盘记录功能。BunnyLoader于2023年9月首次由Zscaler Threat Labz记录,将其描述为恶意软件即服务(MaaS),旨在收集凭证并促进加密货币盗窃。它最初以每月250美元的订阅价格提供。第三代BunnyLoader不仅结合了新的拒绝服务(DoS)功能来针对目标URL发起HTTP洪水攻击,而且还将其窃取器、剪辑器、键盘记录器和DoS模块拆分为不同的二进制文件。

消息来源:

https://thehackernews.com/2024/03/new-bunnyloader-malware-variant.html

新的循环DoS攻击

安全研究人员发现一种以UDP的应用层协议为目标的新型拒绝服务(DoS)攻,可能使数十万台主机面临风险。这种方法被称为“循环DoS攻击”(LoopDoS),由于UDP在设计上是一种无连接协议,不验证源IP地址,因此容易受到IP欺骗,当攻击者伪造多个包含受害者IP地址的UDP数据包时,目标服务器会对受害者做出响应,从而创建反射拒绝服务(DoS)攻击。

消息来源:

https://thehackernews.com/2024/03/new-loop-dos-attack-impacts-hundreds-of.html

GitHub的新人工智能工具可自动修复代码中的漏洞

GitHub推出了一项新的人工智能功能,能够在编码时加快漏洞修复速度。此功能处于公开测试阶段,并会在GitHubAdvancedSecurity(GHAS)客户的所有私有存储库上自动启用。它被称为代码扫描自动修复,由GitHubCopilot和CodeQL提供支持,可帮助处理JavaScript、Typescript、Java和Python中超过90%的警报类型。开启后,即可提供潜在的修复程序,GitHub声称这些修复程序可能会在几乎不需要编辑或无需编辑的情况下解决超过三分之二的已发现漏洞。

消息来源:

https://www.bleepingcomputer.com/news/security/githubs-new-ai-powered-tool-auto-fixes-vulnerabilities-in-your-code/

04.热点漏洞

Fortinet软件漏洞

安全研究人员针对Fortinet的Forti Client企业管理服务器(EMS)软件中的一个关键漏洞发布了概念验证脚本(PoC),该漏洞目前已在攻击中被利用。它影响Forti Client EMS版本7.0(7.0.1到7.0.10)和7.2(7.2.0到7.2.2),漏洞编号为CVE-2023-48788,由于DB2管理服务器(DAS)组件中存在SQL注入,导致未经身份验证的攻击者可以在目标服务器上以系统权限执行远程代码(RCE),而不需要用户交互。

影响版本:

Forti Client EMS 7.0.1-7.0.10

Forti Client EMS 7.2.0-7.2.2

Argo多个严重漏洞

安全研究人员在Argo中发现了三个严重漏洞,Argo是Kubernetes设置中使用的一种流行的GitOps持续交付工具。KTrust内部研究人员发现的这些漏洞对系统安全构成重大风险,包括绕过速率限制和强力保护机制、触发拒绝服务(DoS)攻击以及危及用户帐户安全。第一个漏洞CVE-2024-21662可以通过使缓存系统过载来绕过速率限制和暴力保护,从而重置保护并使系统容易受到攻击;第二个漏洞CVE-2024-21652利用多个弱点,通过应用程序崩溃绕过暴力保护,导致内存数据丢失,并允许无限制地重复登录尝试;第三个漏洞CVE-2024-21661具有高严重性风险,它允许多线程环境中不正确的数组操作从而导致DoS攻击。

补丁版本:

Argo < 2.8.13

Argo < 2.9.9

Argo < 2.10.4

Grav模板注入漏洞

Grav是一个开源的平面文件内容管理系统。Grav CMS 1.7.45之前的版本容易受到服务器端模板注入(SSTI)的攻击,该漏洞允许任何经过身份验证的用户(编辑器权限足够)绕过现有安全沙箱在远程服务器上执行任意代码,漏洞编号CVE-2024-28116。

影响版本:

Grav CMS < 1.7.45

Tenda AC15缓冲区溢出漏洞

Tenda AC15中发现了一个严重漏洞,受影响的是组件CookieHandler中/goform/execCommand的函数R7WebsSecurityHandler,操作参数password异常会导致基于堆栈的溢出漏洞,从而影响系统的机密性、完整性和可用性。

影响版本:

Tenda AC15 15.03.20_multi

Ivanti Connect Secure漏洞

Ivanti Connect Secure为远程和移动用户提供了一个无缝的、具有成本效益的SSL VPN解决方案,Ivanti Connect Secure SAML组件中存在SSRF漏洞,漏洞编号为CVE-2024-21893,该漏洞主要是由于使用存在漏洞第三方库,并且第三方库没有及时更新导致的,可以绕过CVE-2024-21887命令注入漏洞的补丁,达到未授权RCE的目的。

影响版本:

Ivanti Connect Secure(9.x、22.x)

Ivanti Policy Secure(9.x、22.x)

Ivanti Neurons for ZTA SAML

请注意:以上均为监测到的情报数据,盛邦安全不做真实性判断与检测