【烽火狼烟】微软远程桌面服务远程代码执行(CVE-2019-1181/1182)高危漏洞预警及影响力评估

前言

2019年8月13日,MSRC针对于两个严重的远程代码执行漏洞(CVE-2019-1181、CVE-2019-1182)发布了安全修复通告,这一关于远程桌面服务RDP服务的高危漏洞应引起高度重视并及早修复。

据报告,为了利用此漏洞,攻击者需要通过RDP向目标系统远程桌面服务发送精心设计的请求。此漏洞是预身份验证,不需要用户交互。成功利用此漏洞的攻击者可以在目标系统上执行任意代码。然后,攻击者就可以安装程序,查看、更改或删除数据,或者创建具有完全用户权限的新帐户(官方通告表明CVE-2019-1181、CVE-2019-1182的危害和利用说明相同)。

网络基本情况(RDP分布情况)

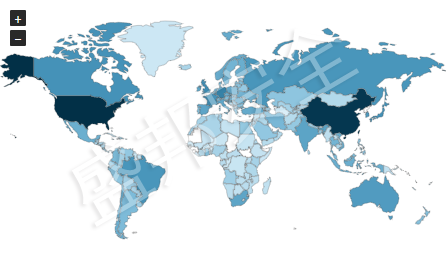

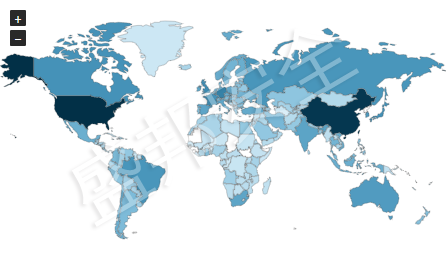

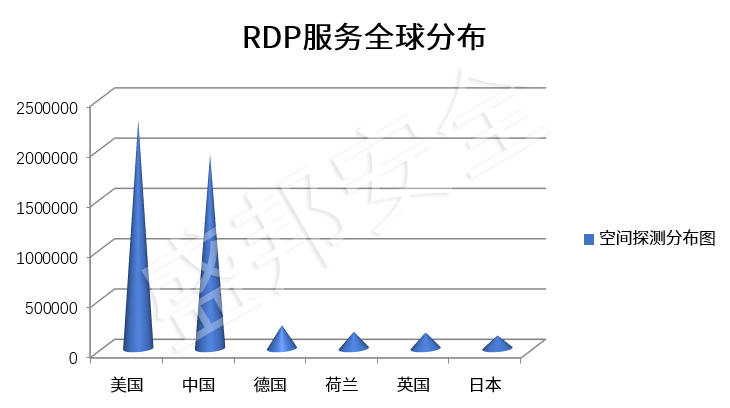

网络空间搜索引擎发现全球共有6,758,510个开放的RDP服务,具体分布情况分布见下图(颜色深浅代表数量多少,颜色越深数量越高)。

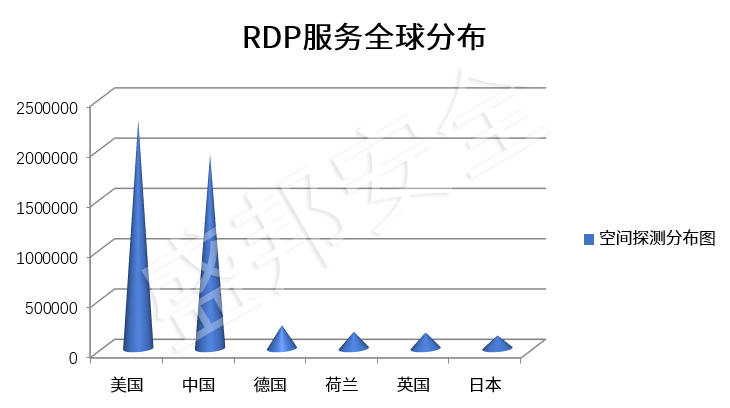

在全球对公网开放的RDP服务中,美国最多,有2,275,633个设备;其次是中国,有1,935,744个公网开放的RDP服务;德国排第三,有233,321个公网开放的RDP服务;荷兰有166,700个公网开放的RDP服务;英国有161,179个公网开放的RDP服务;日本则有132,021个公网开放的RDP服务。

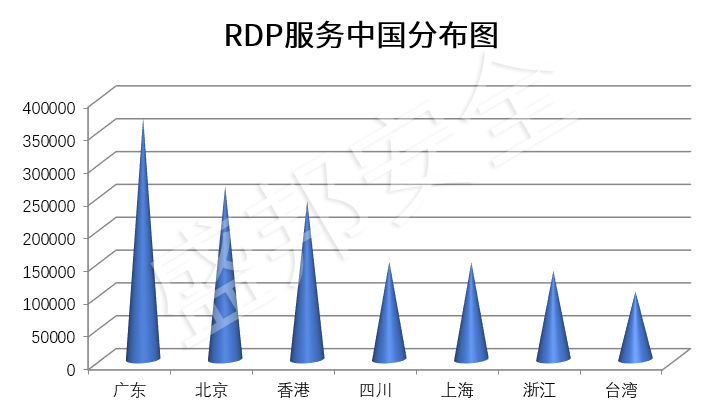

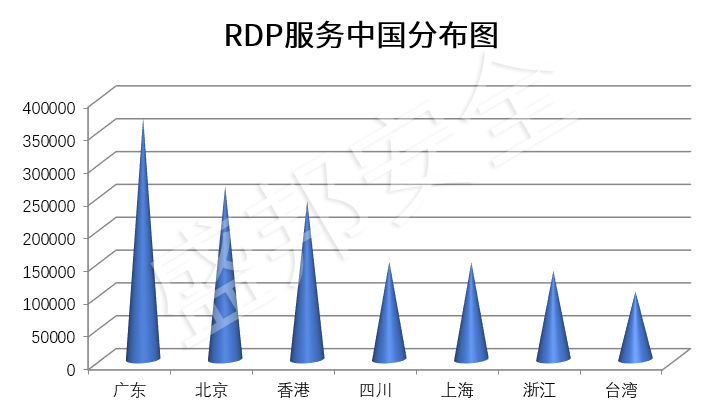

在中国境内开放的RDP服务中,广东最多,有368,453个;其次是北京,有264,003个公网开放的RDP服务;香港排第三,有241,500个公网开放的RDP服务;四川有148,962个公网开放的RDP服务;上海有147,975个公网开放的RDP服务;浙江有135,013个公网开放的RDP服务;台湾有103,465个公网开放的RDP服务。

事件影响及其修复

步骤一:

如果当前Windows系统是微软不支持的版本或系统(Windows 2003和Windows XP),解决此漏洞的较好方法是升级到最新版本的Windows系统。

补丁更新地址:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1182https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-1181

步骤二:

关闭远程桌面(以windows2008 R2为例)

1、右击计算机--属性--远程设置--不允许连接到这台计算机

由于CVE2019-0708漏洞非常危险,利用此漏洞的攻击者可以在目标系统上执行任意代码,即使选择了仅允许使用网络级别身份验证的远程桌面的计算机连接(更安全),也要更改为“不允许连接到这台计算机”。

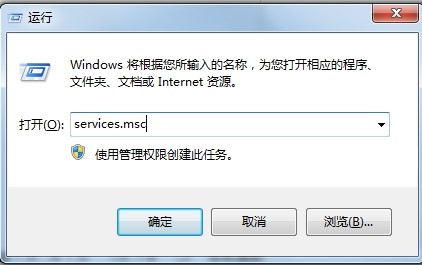

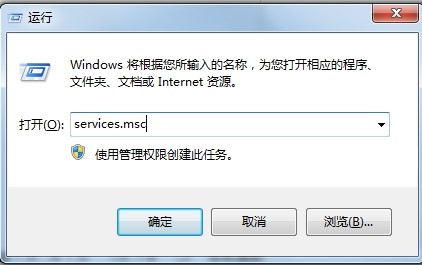

2. win+R -- services.msc

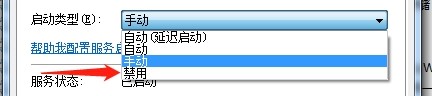

3.禁用Remote Access Connection Manager服务

步骤三:

在完成第二步修复后,建议在互联网端防火墙封禁RDP服务端口,同时在交换机封禁RDP服务端口,以防止有存在未修复的机器。

步骤四:

在微软受支持版本的系统上启用网络级别身份验证(NLA)。

步骤五:

可以在防火墙上禁用3389端口阻止RDP服务的启用。

总结

从网络空间搜索引擎的角度,去探讨远程桌面服务漏洞中的两个严重的远程代码执行漏洞(CVE-2019-1181,CVE-2019-1182)对全球造成的影响力,主要结论如下:

1.现阶段,全球共有6,758,510个开放的RDP服务,意味着此漏洞可以直接控制全球过百万台微软电脑服务器。

2.该漏洞于2019年8月14日由MSRC发布。

3.2019年爆发多起RDP远程代码执行的高危漏洞,如果这些漏洞被不法人员利用,将会有数以百万计的windows主机会成为下一步的被攻击目标。