让网络空间更有序

发布日期:2022/06/28

【兵临城下】系列公开课是盛邦安全基于多年攻防实战经验,针对重保及攻防演习等场景而推出的系列直播活动,将从资产暴露面梳理、攻击面管理、脆弱性自查、安全防线加固、协同联动防御以及攻击溯源、应急响应等全流程进行梳。

本期公开课的主题是“构建蓝队第三道防线——内网防失陷守好最后关卡”以下实录文字供大家参考。

各位线上的朋友大家好,我是盛邦安全的聂晓磊,今天我们继续来分享攻防实战中的防守技巧。上一期我们讲到了针对重点目标的防护,在防守时可以建立第二道防线,包括权限控制、专项规则防护和白名单的应用。那么如果还是有系统被攻陷导致攻击者已经进入了内网,还有什么办法能够控制影响呢?

我们都知道内网的典型特点是点多面广,通常监控难度很大,相应的防守压力也很大;同时,由于运维人员变更等原因,运维记录很容易有缺失,因此内网当中的资产统计也非常困难。

另外,内网资产自身的安全保障也充满挑战。首先,管理制度不全等原因往往导致内网资产的安全性参差不齐,很容易留下一些未修复的老旧漏洞;第二,即使知道存在漏洞,很多系统由于比较老旧或者承载的业务系统较老,无法随意升级或打补丁,这就导致内网当中很多资产都是带病运行的一个状态;第三,内网的安全建设也不好做。内网结构复杂、牵扯面广,所以安全改造本身难度很大,设备上线或者配置变更都需要足够谨慎;另外,对于安全技术的实施,以主机安全为例,想要成功的部署必须考虑诸多因素,还得各种协调,并且需要多方积极配合,因此也难落地。

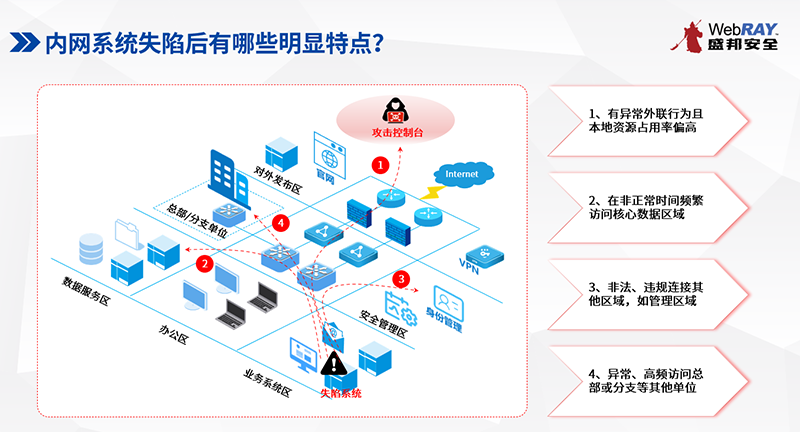

攻击者正是抓住内网安全相对松散的特点来进行针对性的打击,在这里我们总结了内网失陷后的几个明显特点:

1、内网服务系统对外发起异常连接,且本地资源占用明显升高;

2、在非办公时间异常访问邻居区域,或者频繁的访问核心业务数据区域;

3、非法、违规的连接其他不相干的区域,比如从业务区域访问管理区域等;

4、异常和高频的访问总部或其他分支单位,这种情况很有可能是在进行迂回打击。

概括而言,内网主机失陷后最典型的特点就是做横向扩散和外联试探,结合这些特点和攻击者可能发起的后续攻击,可以采用这样一些思路进行防守。

-

及时修补漏洞:首先要持续关注热点漏洞影响情况,内网系统发现漏洞则需应补尽补;对于老旧系统,即使无法升级,也可以从逻辑上为其划定最小安全域并在其边界设定虚拟补丁策略;

-

强化横向隔离:需要改变平坦化的内网结构,按照资产属性为其严格划分安全域,设定细粒度的访问控制策略;对于无法轻易改造的内网结构,可以采用旁路阻断等手段进行灵活控制;

-

严守重要系统:对于关键业务系统,除修复漏洞强化管理之外,还需要部署必要的本地防护手段;同时,对于关键系统对外的连接请求也要加强非法或受控的外联检测与控制;

-

加强主动防护:部署蜜罐是一种有效的内网防护思路,利用攻击者无法分辨真伪系统的弱点,通过蜜罐捕获内网横向扩散行为,不仅可以准确发现攻击者,还有机会对其反制。

总结来说,针对攻击方后期的横向扩散等内网攻击行为,蓝队的第三道防线就是要做好内网防失陷,守好最后关卡。我们可以通过蜜罐诱捕、外联检测控制等手段来构筑第三道防线,一方面通过诱捕防护的思路来及时发现攻击者,并根据搜集的信息尝试对其发起反制;另一方面是严格控制内网失陷后可能产生的扩散影响;同时还要做好监测和响应。

概括而言就是要加强主机防护、建立诱捕防护、强化外联检测并强化内网监测。

第三道防线常用的产品技巧包括虚拟补丁、外联检测和蜜罐防护等,针对内网的最后一关,既要灵活的选择部署模式,做敏捷的加固防护;又要充分利用用户的空闲网络资源,建立有效的诱捕网络。

我们仍然以WAF为例来介绍下第三道防线的几个核心能力:

1、虚拟补丁技术。其实WAF设备本身就可以看作是一个大的虚拟补丁,对无法随意升级或修补的“带病”资产提供安全防护。同时,WAF自身支持的虚拟补丁策略,可以根据目标系统的漏洞扫描结果来生成针对性的补丁防护策略,从而实现精准防御。

2、旁路阻断技术。针对内网安全实施和改造的难点,我们可以采用旁路阻断的模式来进行敏捷部署,以WAF为例,采用旁路模式部署在服务器区边界,主动发送阻断包以实现敏捷的横向防护,旁路阻断的优势就是无需改变用户网络拓扑,部署灵活,并且还没有单点故障等风险;另外,通过分布式部署搭配集中管理平台的方式,还可以实现统一管理横向防护策略,集中进行策略编排、下发和收敛,进一步提升内网防护的灵活性。

3、外联检测与控制的技术。无论是日常的违规外联监测还是实战化当中的受控外联检测,其核心在于行为的捕捉与研判。对于内网系统,我们一方面可以根据其业务特点来判断其外联动作本身是否合规,可以选择是否直接屏蔽外联行为;另一方面就要结合内外部的威胁情报,通过对外联目标的分析来判断主机是否已经失陷受控。

4、诱捕防护技术。通过构建蜜罐服务可以捕获攻击者进入内网后的横向试探行为,及时进行封禁拦截;同时协同蜜罐对攻击者画像信息进行溯源还可以对其实施反制。

5、可视化的审计与监控。在高强度的值守当中,直观的监控、高效的检索和详细的举证也是防守成功的一大保障,我们可以根据实际场景定制过滤条件,突出显示高危事件并及时止损;同时,利用详细的攻击摘要与轨迹记录,取证并形成分析报告,从而保证整体态势可见与可控。

概括而言,通过构建第三道防线能够帮用户提升内网监控能力、降低失陷扩散风险并提高溯源取证的能力,为整体防守提供最后一公里的保障。

那么今天关于蓝队防守的三道防线就告一段落了,后续我们会继续介绍防线构筑中的其他关键能力,感谢大家的关注,希望我们的分享可以切实帮助大家提升防护水平,下期见~