联系我们

发布日期:2021/12/12文章来源:盛邦安全

针对近日爆出的Apache Log4j2远程代码执行漏洞,盛邦安全安全服务团队持续跟踪其进展情况,本篇内容主要聚焦在全球使用Log4j2的组件和框架数据分析并附带snort格式的检测防御规则,供大家参考。

盛邦安全对Apache Log4j2的组件和框架分析,影响面初步评估结果如下:

1、全球使用log4j2的组件有6910个,前500个组件覆盖了92485个框架;

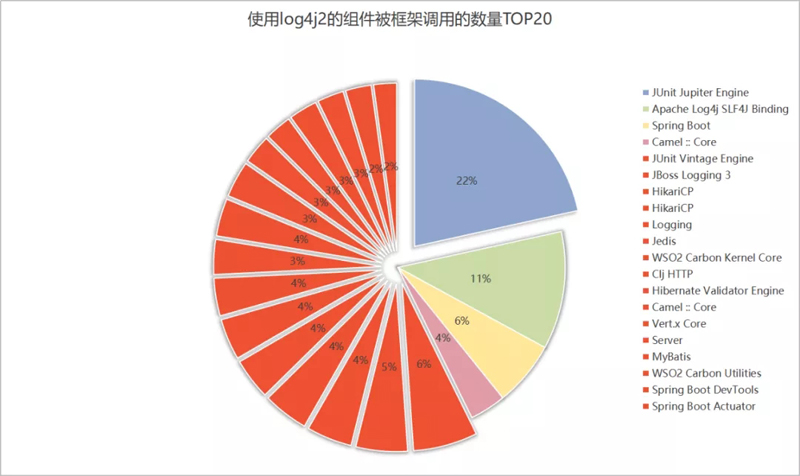

2、使用log4j2的组件被框架调用超过1000个有19个,总体数量为数量41503个;

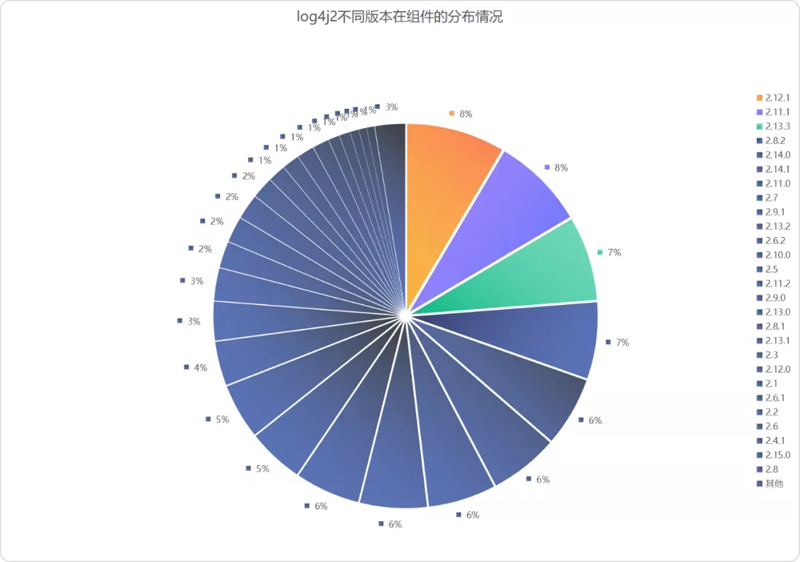

3、超过1000个框架调用的log4j版本为2.12.1、2.14.1、2.14.0、2.13.3、2.11.1、2.11.0、2.8.2 (以上均为存在漏洞版本),其中log4j 2.12.1版本使用最多 ,有1,458组件调用;

4、公开使用2.15.0的只有114个(已知2.15.0-rc2目前为唯一安全版本);

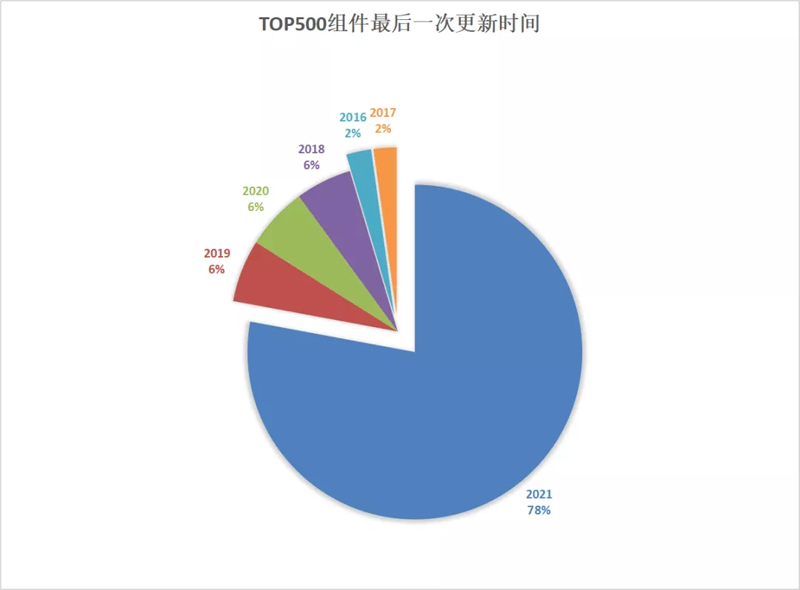

5、使用log4j2前500的组件有112个未在2021年进行更新,也就是说有112个组件面临没有补丁可用的局面。前20只有一个未在2021年进行更新,最近一次更新时间为2020年7月15日;

6、最近一次使用log4j2的组件为JUnitJupiter Engine时间为2021年11月28日。

7. 对6910个组件的许可证进行分析,涉及到20种许可证,其中Apache许可证的组件占比65%,MIT许可证的组件占比5%。

通过Snort捕获攻击数据目前使用的主要规则如下,其通过 http rmi、http ldap、tcp ladp、tcp rmi、udprmi、udp ldap、udp dns、tcp dns、http dns、udpldaps、tcp ldaps、http ldaps等过滤攻击语法,具体规则可通过下方链接获取:https://github.com/webraybtl/log4j-snort

盛邦安全技术团队将继续跟踪Apache Log4j2远程代码执行漏洞进展情况,请关注我们的公众号消息,也欢迎大家与我们沟通交流。