卫星互联网

热门解决方案

项目咨询

Service Overview

服务概述

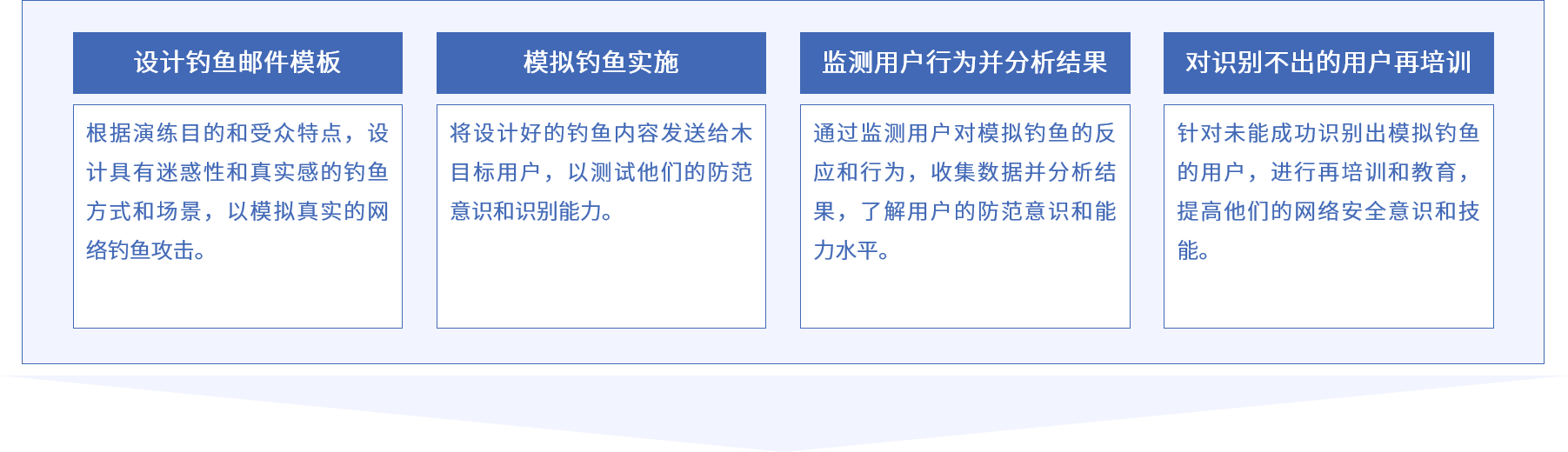

钓鱼演练服务通过模拟真实的钓鱼邮件攻击场景,针对企业内部特定员工群体批量发送钓鱼邮件,旨在监测并评估员工对钓鱼邮件的实际反应与认知水平,从而有效检验员工的安全意识水平,提升员工对网络钓鱼攻击的识别与防范能力,减少因不慎点击钓鱼链接或下载恶意附件而引发的安全风险。

核心服务内容涵盖定制化钓鱼邮件的制作与发送,并通过收集并分析目标员工打开邮件的数量、点击链接地址的数量、以及下载并运行附件文件的数量等关键指标,来全面评估人员整体的安全意识水平。基于这些分析结果,我们将为企业提供有针对性的安全意识培训方案,以帮助员工提升安全防范能力。此外,我们的钓鱼演练服务还具备高度的可扩展性,能够灵活地将钓鱼方向扩展到微信、QQ、内部通讯工具等多种渠道,为企业提供更加全面、多维度的安全意识评估与提升方案。

application value

应用价值

-

人员安全意识提升

人员安全意识提升提升企业内部员工安全意识,加固企业最后一道防线。

-

安全防护能力自检

安全防护能力自检检验实际邮件防护环境,检测并修复邮件攻击过程中的防护薄弱点。

-

有效降低安全风险

有效降低安全风险减少被攻击造成的数据泄露、业务中断等安全风险。

service advantages

服务优势

专业的安全团队

拥有一支经验丰富、技术精湛的安全团队,负责精心设计和发送钓鱼邮件,确保演练邮件的高度逼真性和演练活动的有效性。

个性化的定制服务

根据企业的实际情况和特定需求,量身定制钓鱼邮件场景及模板,提升演练的针对性和实用性,使员工能够更全面、深入地了解各类安全风险。

实时的数据分析

实时分析演练目标在演练过程中的行为表现,生成详尽的数据报告,客观、全面地显示人员安全意识中存在的安全问题。

完善的后续服务

演练结束后,提供详尽的总结报告,并针对演练结果提供定制化的后续培训服务和专业咨询服务,助力员工深刻认识到安全意识的重要性以及社会工程学攻击的相关危害。

strength

服务实力

漏洞挖掘能力

盛邦安全是网络安全应急响应支撑甲级单位,也是工信部移动互联网产品漏洞库建设运维支撑单位;构建了国内领先的真实网络漏洞模拟训练靶场,发表漏洞挖掘方向论文10余篇,累计挖掘企业类漏洞15000余个。

监控预警能力

盛邦安全烽火台监控预警平台全国部署22个节点,具备10万+目标同时监测能力。

应急响应能力

作为CNCERT网络安全应急服务甲级支撑单位,盛邦安全同时也是国家重大活动网络安全保障技术支撑单位

项目咨询

+