“以身试毒”之REvil/Sodinokibi勒索病毒分析

近些年来,勒索病毒事件频频发生,对企业和用户造成了巨大危害。勒索病毒是一种主要以邮件、程序木马、网页挂马的形式进行传播的新型电脑病毒。这种病毒入侵系统后利用各种加密算法对文件进行加密,被感染者一般无法解密,必须拿到解密的私钥才有可能破解。该病毒性质恶劣、危害极大,一旦感染将给用户带来无法估量的损失。

勒索病毒通过高危漏洞/弱口令等方式获取系统权限,一旦运行会连接攻击者的服务器下载加密公钥,并写入注册表中,遍历本机所有例如word等文件,并对这些文件进行加密篡改;加密完成后,生成勒索提示文件,并要求用户付费解密文件。

近期,盛邦安全研究员“以身试毒”,对Sodinokibi勒索病毒进行了一次安全研究。Sodinokibi勒索病毒,国内首次发现于2019年4月,5月在意大利被发现以RDP攻击的方式进行传播感染,与之前发生的GandCrab勒索病毒有一定程度的相似性。

这种病毒常见的传播方式有以下几种:

Oracle Weblogic Server漏洞:由于Oracle WebLogic Server存在一个反序列化漏洞(CVE-2019-2725),攻击者可利用此漏洞获得对服务器的完全访问权限,植入Sodinokibi勒索病毒并运行;

Flash UAF漏洞:由于Flash 存在UAF漏洞(CVE-2018-4878),可远程命令执行下载Sodinokibi勒索病毒并运行;

RDP攻击:攻击者对开启3389端口的主机进行RDP暴力破解,成功破解可传送Sodinokibi勒索病毒文件;

钓鱼邮件:利用伪命题邮件及附件传递Sodinokibi勒索病毒,并诱导用户下载运行;

水坑攻击:攻击者分析目标的网络活动规律,寻找被攻击者经常访问的网站的弱点,先攻下该网站并植入攻击代码,等待被攻击者来访时实施攻击;

漏洞利用工具包和恶意广告下载:利用漏洞或伪装成广告使Sodinokibi勒索病毒可被下载并执行。

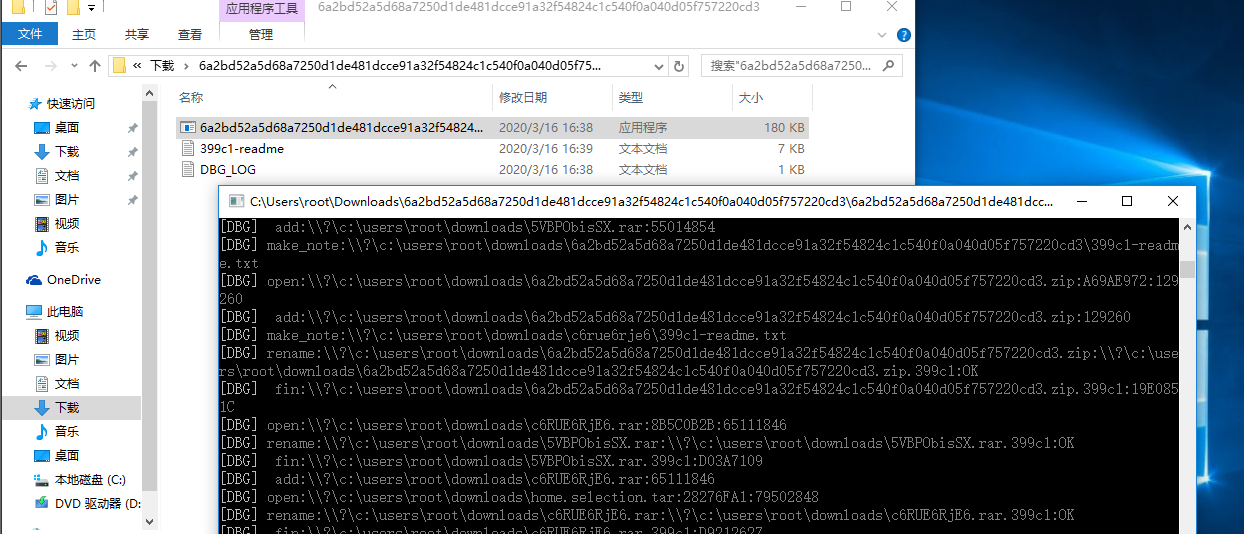

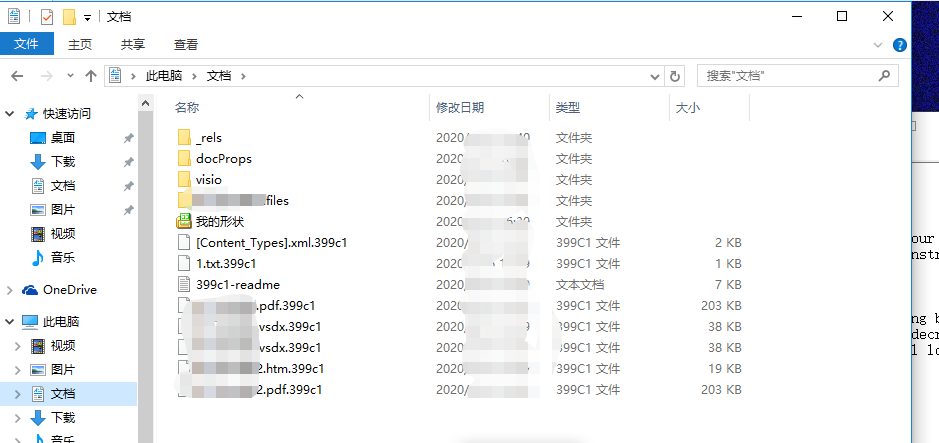

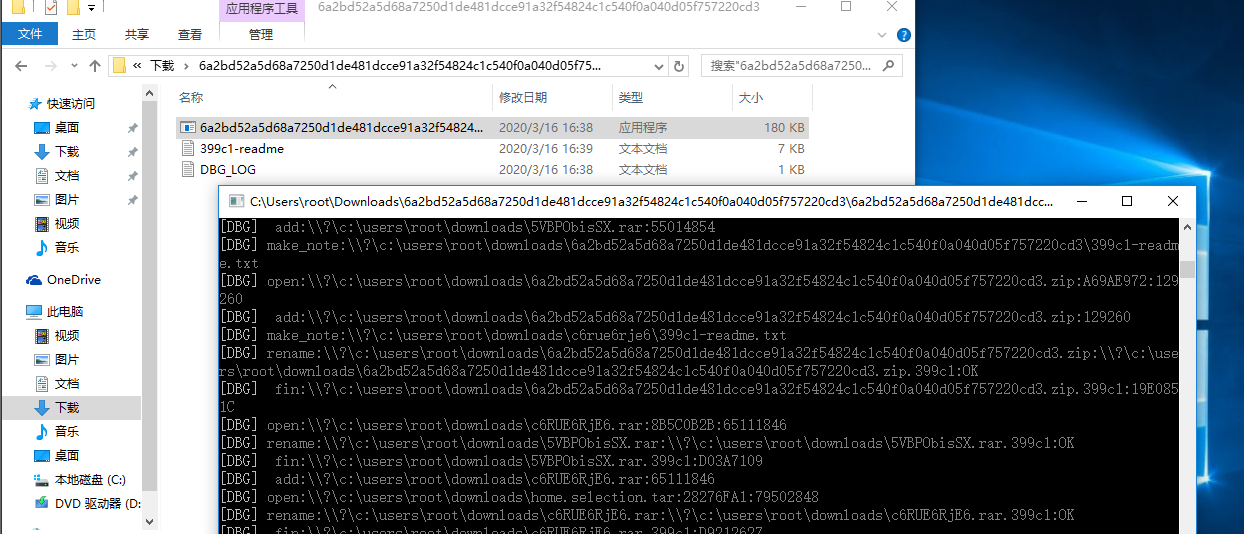

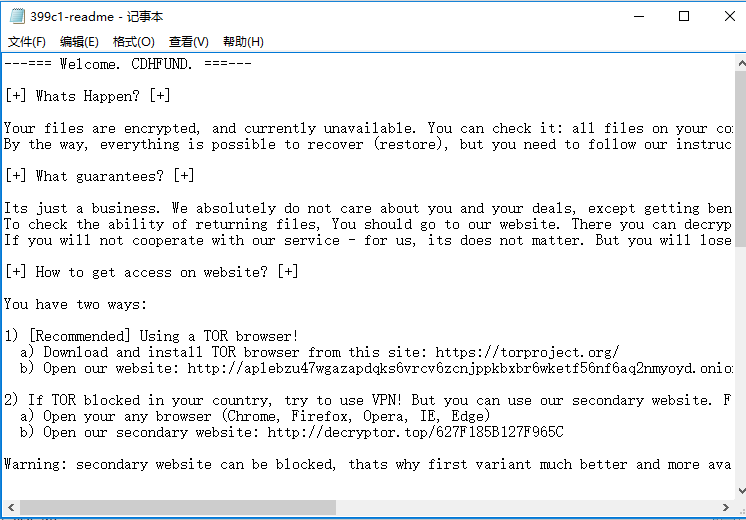

WebRAY安全研究人员在Windows 10环境下对病毒样本进行了分析。首先,运行Sodinokibi勒索病毒样本,随后生成{随机字符}-readme.txt文件;用户需按照此txt文件中要求进行操作,交付对应赎金,才能解除文件加密(执行无需对应权限)。

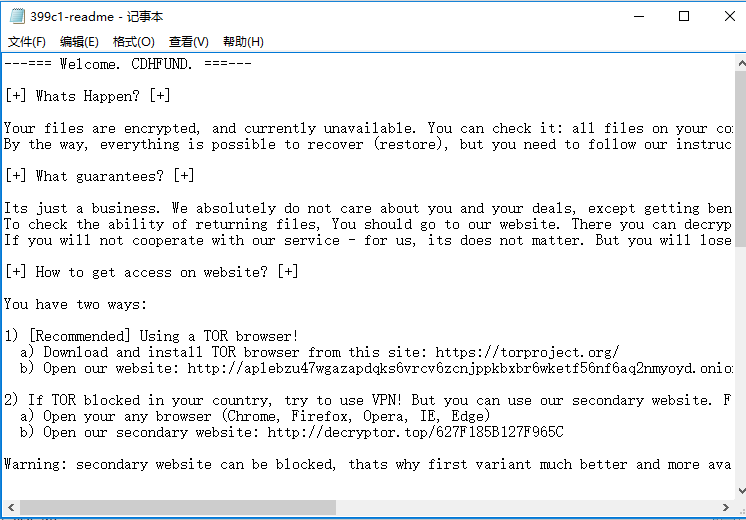

勒索提示信中提到两种解密方式:

1)使用Tor浏览器对指定网站进行访问,缴纳赎金;

2)使用VPN访问指定网址,缴纳赎金。

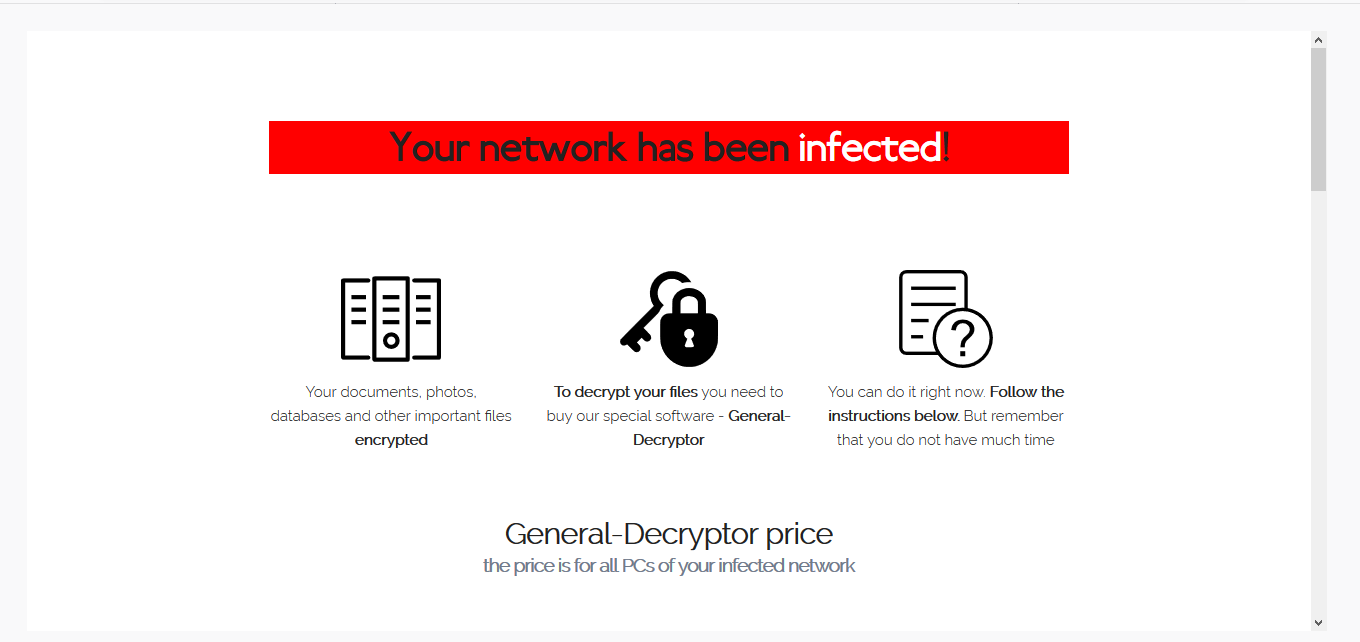

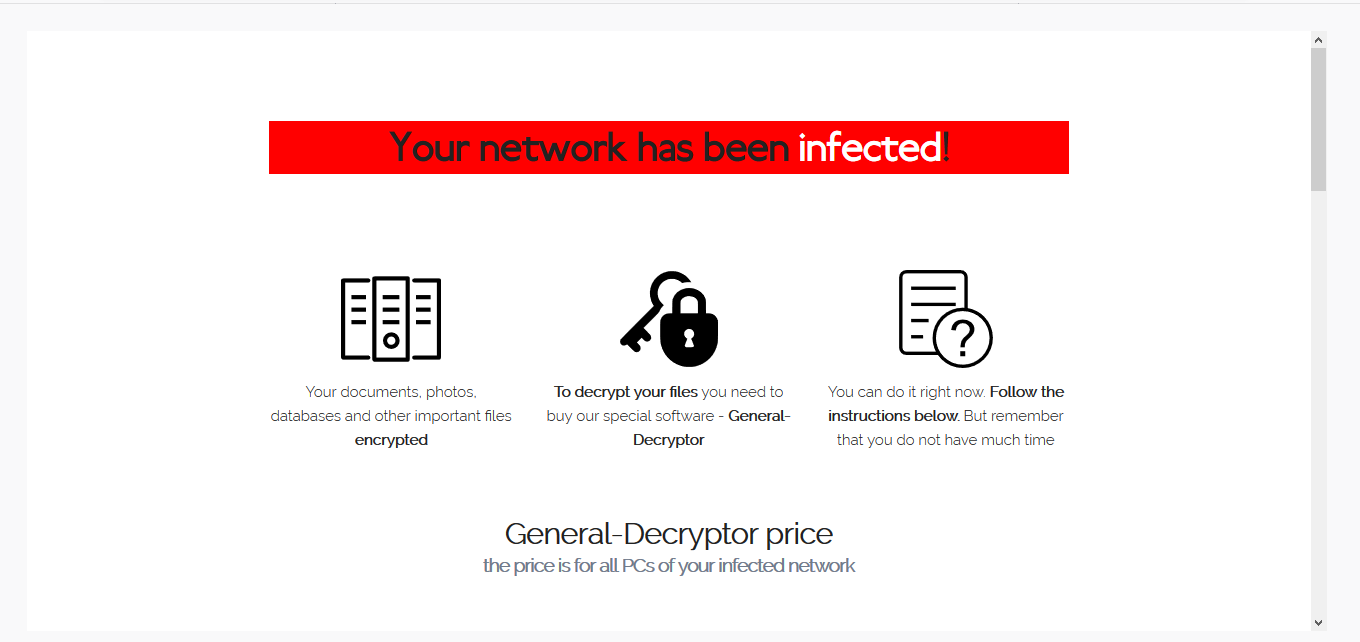

下图为缴纳赎金的页面:

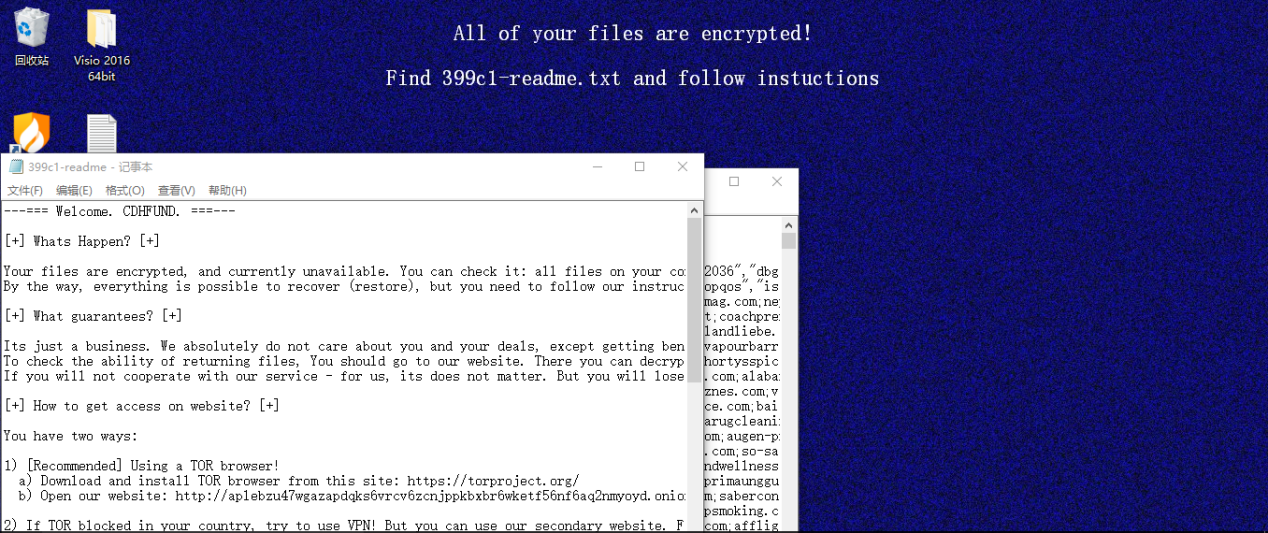

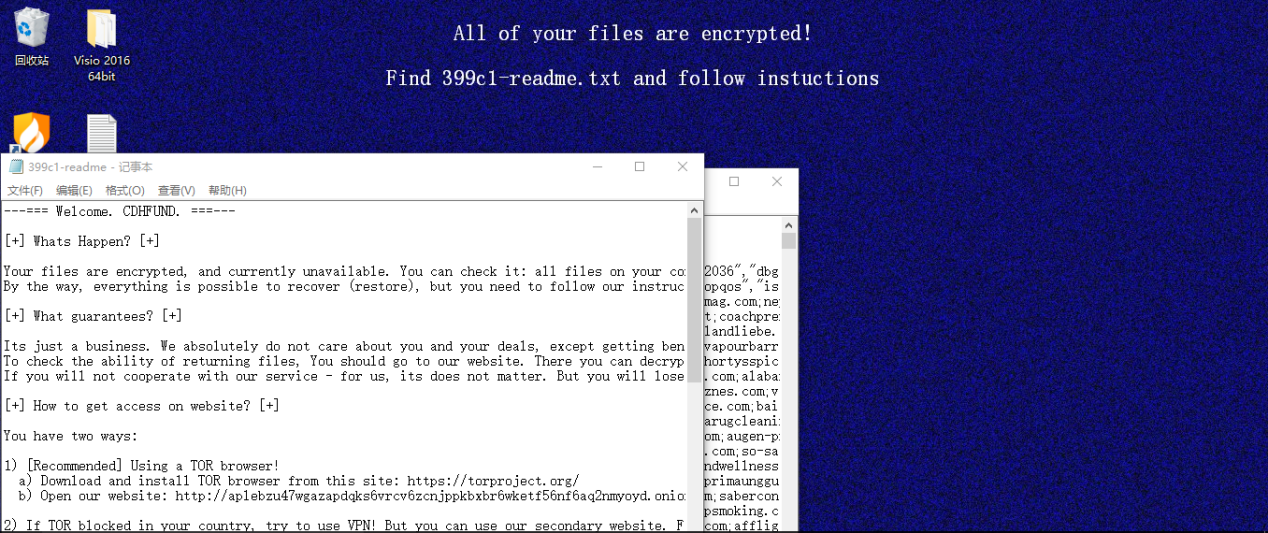

程序运行后,桌面背景变蓝,并显示文件已被加密字样:

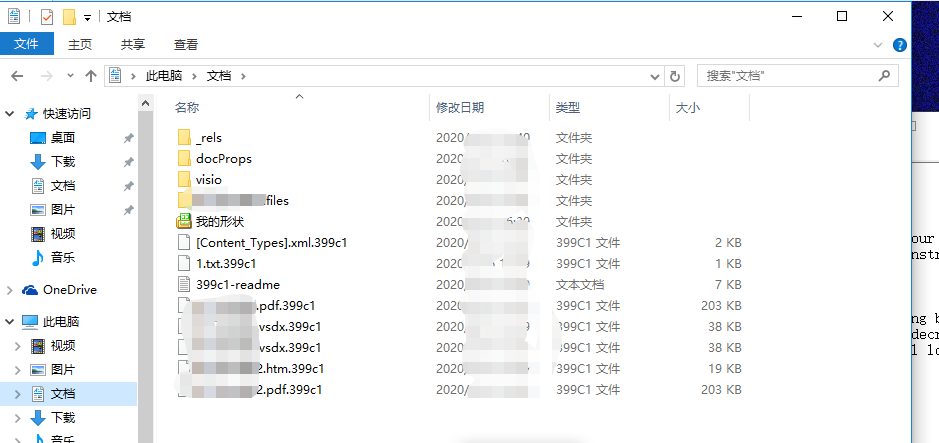

文件的加密使用 RSA+salsa20 加密算法,以下为被加密文件:

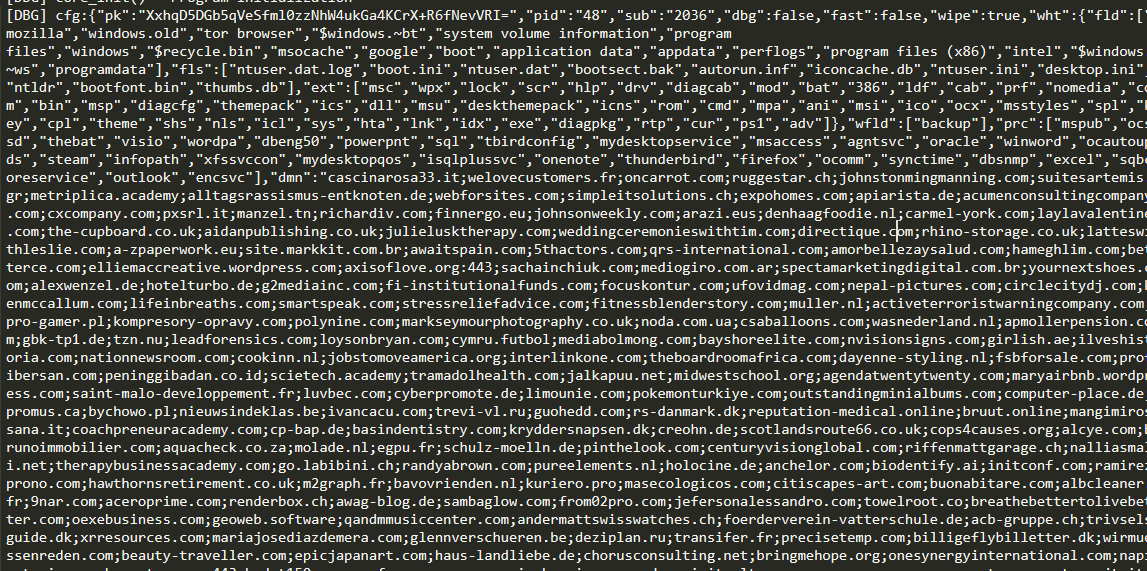

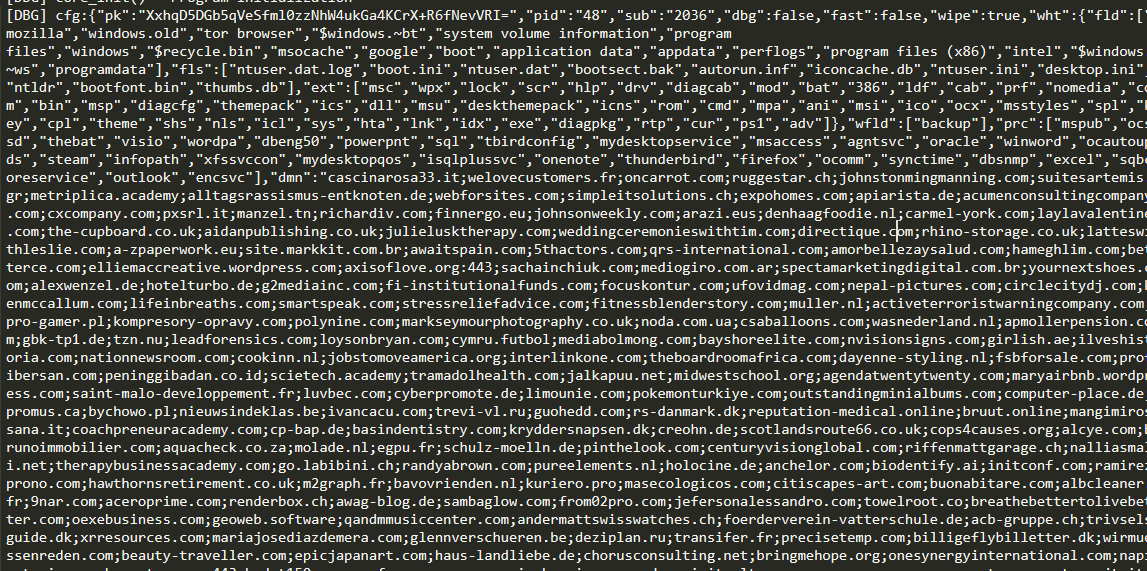

Sodinokibi勒索病毒运行后,在内存中解密出json格式的配置信息:

json配置文件格式如下:

{

"pk": "", //公钥

"pid": "", //标识号

"sub": "", //标识号

"dbg": , //Debug:ture/false

"fast": , //ture/false

"wipe": , //ture/false

"wht": {

"fld": [""], //过滤目录

"fls": [""], //过滤文件

"ext": [""] //过滤后缀名

},

"wfld": [""],

"prc": [], //结束进程

"dmn": "", //C2域名

"net": , //ture/false

"svc":, //结束服务

"nbody": "", //加密勒索文本

"nname": "", //{EXT}-readme.txt

"exp": , //Exploit:ture/false

"img": "", //桌面壁纸

"arn":

}

这款病毒目前还没有公开的解密工具,在此我们提醒各位企业及个人用户,一定要做好相应的防范措施,我们的防范建议如下:

1. 对重要数据进行非本地备份;

2. 开启防火墙并安装防毒软件;

3. 谨防不明邮件,不点击不明邮件及附件;

4. 关闭不必要端口,如:445、135、139、3389等;

5. 尽量不使用局域网共享;

6. 及时修补Weblogic、Apache Struts2等服务组件漏洞。

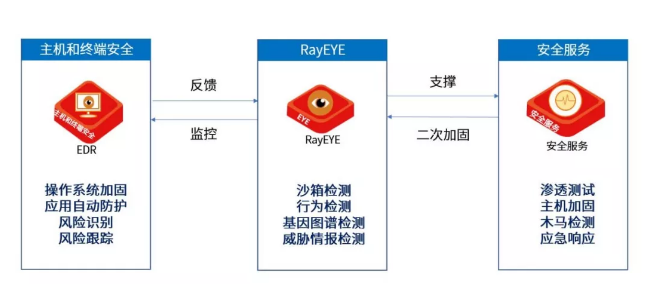

盛邦安全勒索病毒检测及防御解决方案(“哨兵”解决方案)

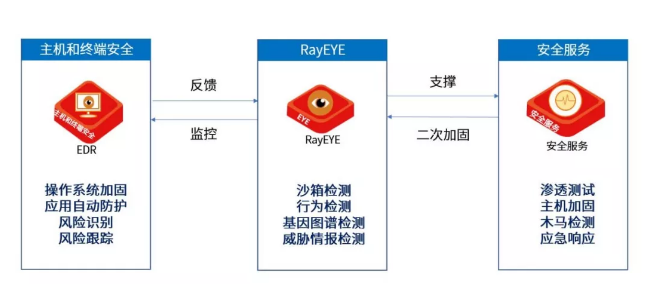

盛邦安全“哨兵”解决方案采用“RayEYE” + “EDR” +“安全服务”的体系架构 ,形成一套完整的勒索病毒检测及防御解决方案,帮助用户全面监测网络环境中的流量,并基于流量分析网络环境中存在的问题,同时加入EDR对终端主机进行防护,满足客户个性化需求。不同的业务系统采用不同的防御策略,利用自动化安全运维系统降低操作复杂度,建立7*24小时的安全监控体系,并可以随时以邮件/短信等多种形式获知安全状态。

从流量监控、文件沙箱检测到终端防护,盛邦安全为客户提供从“端”到“面”,从事先监测、事中对抗到事后溯源的全面勒索病毒检测及防御解决方案与服务,有效解决勒索病毒、APT攻击等安全威胁问题。

相关阅读:

烽火三十六技丨盛邦安全医疗行业勒索病毒检测及防御解决方案